Ser hacker en Panamá le podría costar hasta seis años de prisión. Esto, si aprueban el proyecto de ley 105 que pretende evitar el mal manejo de la tecnología y la comunicación. La propuesta, que aún no se ha discutido en primer debate en la Asamblea Nacional , además sancionaría a quienes hagan cyberbullying, a los que fabriquen o elaboren videos pornográficos, y a los que los distribuyan a través de un sistema informático.

Esto, en tiempos en que redes sociales, comunidades virtuales, y bases de datos, se han incorporado a la vida cotidiana. 42 de 100 personas en Panamá tienen hoy día acceso a internet en el país, según la Autoridad de Servicios Públicos de Panamá.

Más tecnología, más riesgo. Por eso en Panamá el término delito informático, toma fuerza.

¿Qué es un delito informático? Leandro Espinoza, profesor de la facultad de Ingeniería en Sistemas Computacionales de la Universidad Tecnológica de Panamá (UTP) dice que en términos generales, es cuando se roba información digital privada de una persona.

Miguel Ángel Mendoza, especialista en seguridad informática de Eset Latinoamérica, añade que se cuenta con distintas definiciones, pero estos delitos se entienden como aquellas conductas ilícitas que atentan contra los bienes informáticos y suponen el uso de la tecnología para cometer el ilícito en alguna fase de ejecución.

Consultado sobre el tema, Ricaurte González Torres, fiscal especializado en delitos contra la propiedad intelectual y seguridad informática del Ministerio Público, manifiesta que no todo lo que tenga que ver con alteración de dispositivos informáticos necesariamente es un delito. Esto, a la luz de lo que está estipulado en el Código Penal”.

El artículo 289 de esa norma dice: “quien indebidamente ingrese o utilice una base de datos, red, o sistema informático será sancionado con dos a cuatro años de prisión”. Mientras que el 292 establece: “Si las conductas descritas en el presente capítulo las comete la persona encargada o responsable de la base o sistema informático (…) la sanción se agravará entre una sexta y una tercera parte”.

LOS CASOS

De acuerdo con estadísticas de la fiscalía en mención, hasta el 30 de abril pasado, en el país se habían tramitado 21 delitos informáticos. Sobresalen los casos que tienen que ver con el ingreso ilegal a redes y bases de datos. Pero desde que en 2007 el delito informático se incluyó en el Código Penal, en Panamá se han reportado 359 investigaciones relacionadas a este hecho, pero solo han habido tres condenas.

González afirma que han habido dos casos importantes. Habló del caso de un exfuncionario que con su clave ingresó a la base de datos de una entidad pública y modificó información que afecta a terceros. También habló sobre el hackeo de correos de ministerios y de funcionarios de alto perfil.

En julio de 2011, este medio reportó el caso del entonces ministro de la Presidencia, Demetrio Jimmy Papadimitriu, quien puso una denuncia en el Ministerio Público, argumentando que su correo electrónico había sido violado.

El fiscal cuenta que se tienen pocas condenas, ya que quienes incurren en esta práctica no dejan rastros de los IP (Internet Protocol). “No logramos establecer desde qué IP se logró acceder para hacer la modificación”, dice.

Al respecto, Espinoza, de la UTP, comenta que en Panamá hay poco personal idóneo para atender estos casos. Precisó que hace falta más presupuesto para investigación sobre ciberseguridad.

DELITOS SIN TIPIFICAR

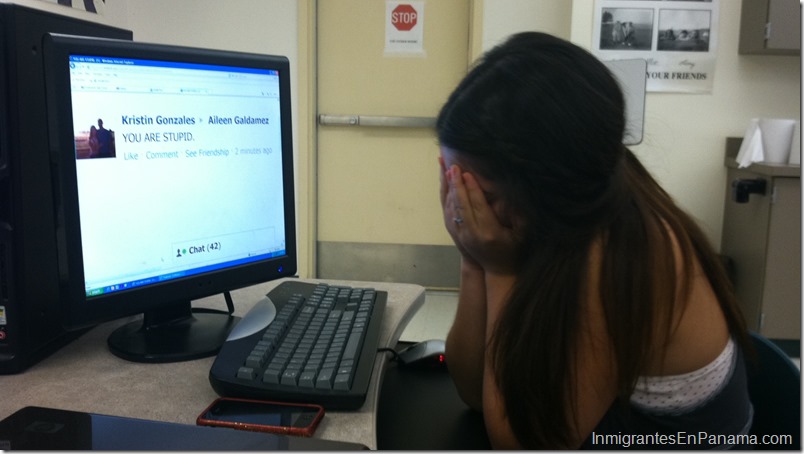

Aunque el Código Penal incluye al delito informático, hay aspectos sobre el tema que no están contemplados. Por ejemplo, la usurpación de identidad en redes sociales como Facebook, Twitter o Instagram, no se abarcan.

González advierte que hay que tener claro algunos conceptos. Explicó, por ejemplo, que una base de datos es una compilación de información; que por lo general usan los bancos, las empresas, y los gremios profesionales, entre otros, mientras que cuando se habla de red, se refiere a sistemas informáticos conectados que manejan un flujo de información entre ellos.

La vigencia de los delitos están tipificados bajo la Ley 14 de 2007, Título VIIInominada Delitos contra la Seguridad Jurídica de los Medios Electrónicos Capítulo 1 “Delitos contra la Seguridad Informática” que abarca desde el artículo 289 hasta el Artículo 292.

EL CONVENIO DE BUDAPEST

Dionys Sánchez, directora Nacional de Plataformas Tecnológicas de la Autoridad Nacional para la Innovación Gubernamental, recuerda que Panamá adoptó el convenio contra la ciberdelincuencia con bajo la Ley 79 del 22 de octubre de 2013, cuyo origen fue en Budapest en 2001.

Parte de este convenio, explicó, implementa una estrategia nacional de seguridad cibernética, que se encuentra actualmente en la fase de revisión e implementación a través de diferentes instituciones del Estado.

Mientras que uno de los propósitos del proyecto de ley 105, documento que fue mencionado al inicio de esta nota, es el de regular la protección de la información y tipificar conductas delictivas, relacionadas a las nuevas tendencias.

Se incluye desde el acceso ilegal a sistemas informáticos, así como la suplantación de identidad, la interceptación ilegal de redes, las interferencias, los daños en la información (borrado, dañado, alteración o supresión de datos informáticos), los chantajes, el fraude electrónicos, la estafas, los ataques a sistemas informáticos, el hurto a bancos, los ataques realizados por hackers, computadora zombies (botnets), la violación de los derechos de autor, la pornografía infantil, la pedofilia, el ciberacoso (ciberbulling y cibergrooming), y la violación de información confidencial, entre otros aspectos.

CONSECUENCIAS

Carlos Alvarado, director ejecutivo de Fronteras Security, aliada internacional de la empresa estadounidense Fortinet, explica que es difícil determinar cuál es el nivel de impacto que puede generar un ciberataque a una empresa.

No obstante, asegura “lo que sí sabemos es que le cuesta”. Narra que por lo general cuando las empresas son atacadas, se demoran hasta seis meses en darse cuenta que con víctimas de un ataque.

En ese lapso, dice, ya el intruso ha recolectado información sobre sus clientes, cómo es su inventario, cuánto dinero entra en su caja, entre otros aspectos clave en una compañía. Con esta información, por ejemplo, terceros pueden saber qué día hacen los depósitos a sus cuentas bancarias, cuánto dinero va en sus carros de ventas, hecho que se presta para otros ilícitos como el robo, por ejemplo.

POLIZA PARA RIESGOS

Louis Ducruet Jr. presidente de la corredora de Seguros Ducruet/Unity explica que desde hace dos años su compañía cuenta con una póliza de cobertura de riesgos cibernéticos. “[La póliza] Está orientada a la responsabilidad civil que tienes que asumir por todo el tema moral”, apunta.

Entre los objetivos de los mercenarios cibernéticos, conocidos como crakers más frecuentes están: los bancos, universidades, hospitales (expedientes médicos) o cualquier organización en donde haya información privada.

EN EL MUNDO

El representante de Eset Latinoamérica afirma que se cuenta con distintas iniciativas de organismos regionales que buscan fomentar la cooperación entre las naciones, en los temas relacionados con la ciberseguridad y los delitos informáticos.

La Organización de los Estados Americanos busca fomentar y fortalecer las capacidades de seguridad informática entre los países miembros, a través de asistencia técnica, capacitación e intercambio de mejores prácticas para el uso de Tecnologías de la Información y Comunicación.

¿QUÉ HACER?

Los expertos concuerdan con que Panamá es un país vulnerable al ataque cibernético. Pero con las medidas de protección necesarias, como la instalación y actualización de antivirus, firewall, y otros programas como antimelaware se pueden prevenir.

Recomiendan desconectar los routers inhalambricos cuando no se usen, así como leer todas las cláusulas a la hora de momento de bajar aplicaciones a computadoras y dispositivos electrónicos. Es importante no distribuir información confidencial en redes sociales.

En el caso que usted compruebe que alguien ingresó a su base de datos, o red, puede poner la queja en el centro de recepción de denuncias de la Fiscalía Auxiliar. Esta entidad está ubicada en el corregimiento de Calidonia. También puede acudir a la Dirección de Investigación Judicial en Ancón.

fuente

31 de mayo de 2015Noticias, Vida en Panamá